1. 개 요

⦁ 2025년 7월 14일 00시 40분, A신용보증기업에서 랜섬웨어 감염이 최초로 감지됨.

⦁ 2025년 7월 14일 05시 05분, A신용보증기업은 금융보안원, KISA 등에 지원을 요청함.

⦁ 공격에 사용된 ‘Gunra’ 랜섬웨어는 2025년 4월에 처음 등장하였으며,

기존 콘티(Conti) v2의 소스코드를 기반으로 개발된 고도화 된 변종

⦁ 해당 랜섬웨어 샘플은 2025년 7월 12일 제작되었고,

2025년 7월 14일 VirusTotal에서 최초로 발견됨.

(아래 분석 샘플은 실제 A신용보증기업 공격에 사용된 파일은 아니나

동일 변종으로 유사한 악성행위를 수행함.)

⦁ 보안 제품의 탐지를 우회하기 위해 백신 프로세스를 강제로 종료하며,

분석 환경에서의 실행을 회피하는 기능을 보유함.

⦁ 피해자의 파일 복구를 방해하기 위해 볼륨 섀도 복사본(Volume Shadow Copy)을 삭제함.

──────────────────────────────────────────────

2. 정 보

2.1 침해 지표

PE 실행파일 (SHA-256)

⦁ 91f8fc7a3290611e28a35a403fd815554d9d856006cc2ee91ccdb64057ae53b0

2.2 MITRE ATT&CK

Discovery

- (T1082) System Information Discovery

Collection

- (T1083) File and Directory Discovery

Impact

- (T1486) Data Encrypted for Impact

- (T1490) Inhibit System Recovery

──────────────────────────────────────────────

3. 분 석

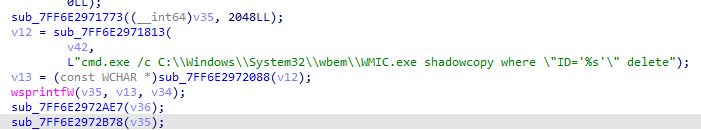

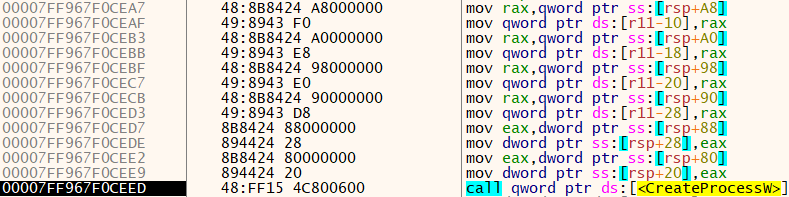

3.1 쉐도우 복사본 삭제 명령 수행

Windows Management Instrumentation(WMI) 유틸리티를 사용하여

사용 가능한 섀도 복사본을 삭제 시도한다.

[그림 1] CMD프로세스 생성 후 WMIC.exe를 실행시켜 shadowcopy 삭제 시도

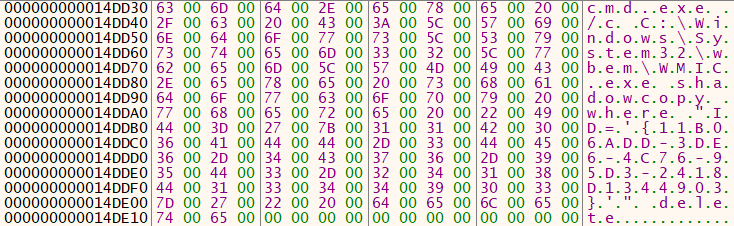

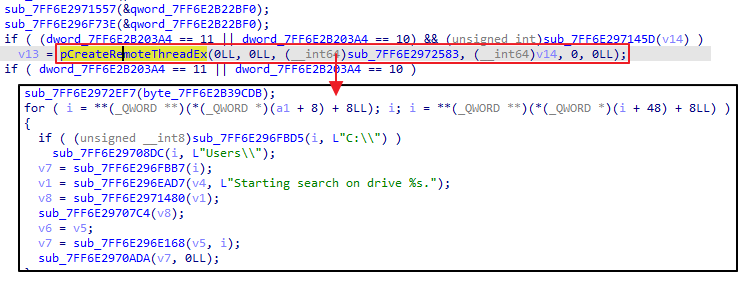

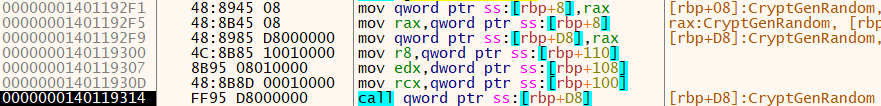

3.2 파일 암호화

Gunra 랜섬웨어는 파일 암호화를 위해 다음과 같은 절차를 수행한다.

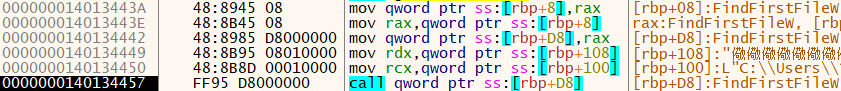

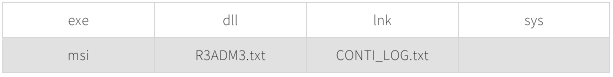

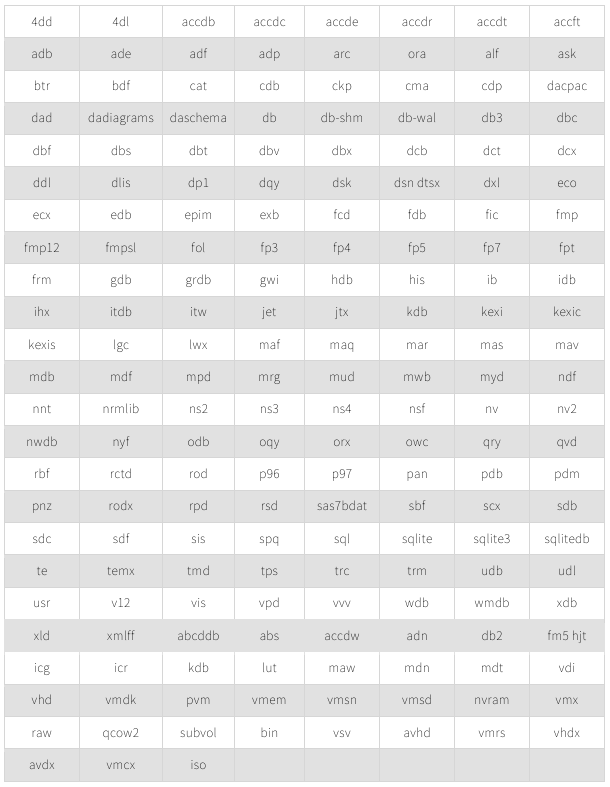

- FindFirstFileW 함수를 이용하여 대상 파일을 탐색한 뒤,

해당 파일이 암호화 예외 디렉터리에 존재하는지 확인한다.

- 파일의 확장자를 검사하여 암호화 예외 대상인지 여부를 판단한다.

- 암호화 조건을 만족한 경우, ChaCha 및 RSA 알고리즘 기반의 암호화 키를 생성한다.

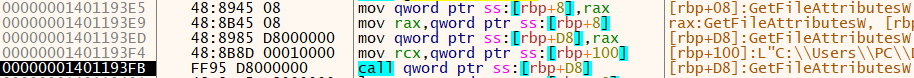

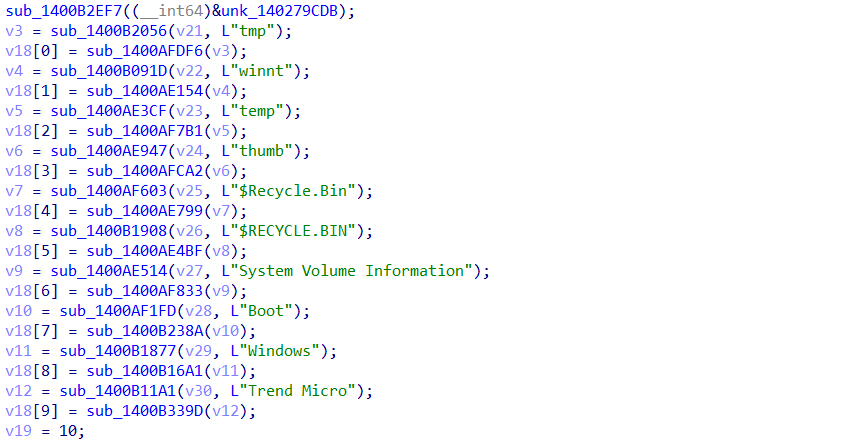

- 파일의 속성을 조회한 뒤,

암호화 대상 확장자에 해당하면 실제 파일 암호화를 수행한다.

“D:\”와 “C:\Users\” 디렉터리 하위의 모든 파일을 대상으로 암호화 탐색을 수행한다.

![]()

[그림 2] 암호화 대상 디렉터리 탐색

대상 파일의 속성을 확인하여 숨김 파일인지, 읽기 전용인지 등을 확인한다.

[그림 3] 파일 속성 확인

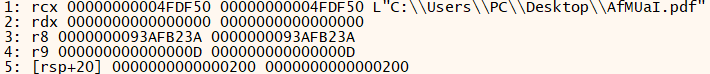

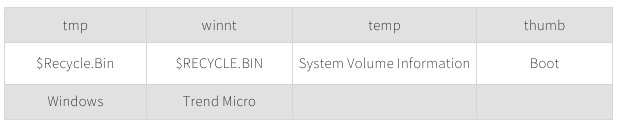

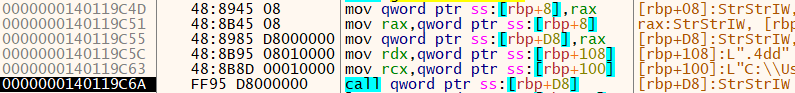

디렉터리에 [그림 4]와 일치하는 문자열이 있으면 암호화 대상 경로에서 제외한다.

[그림 4] 암호화 예외 디렉터리

[표 1] 암호화 예외 디렉터리 리스트

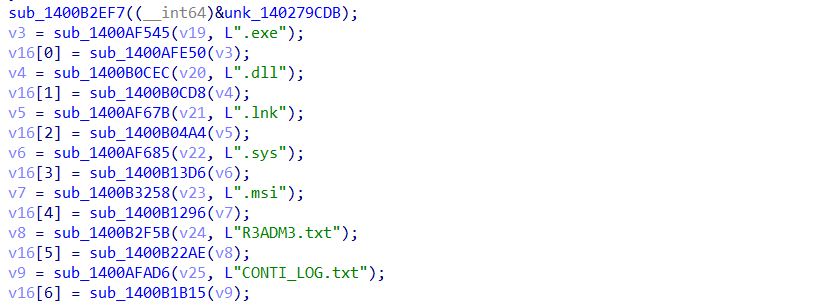

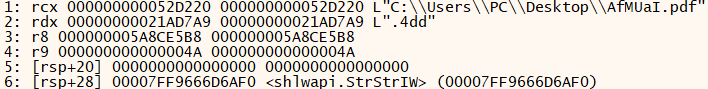

[그림 5] 암호화 예외 확장자

[표 2] 암호화 예외 확장자 리스트

[그림 6] 암호화 대상 확장자 비교

코드 내부에 하드코딩된 형태로 다음과 같은 대상 확장자 목록이 저장되어 있다.

[표 4] 암호화 대상 확장자

파일을 암호화한 후 파일 확장자(이름)뒤에 “.CRYPT”를 붙인다.

![]()

[그림 7] 암호화 파일 확장자 추가

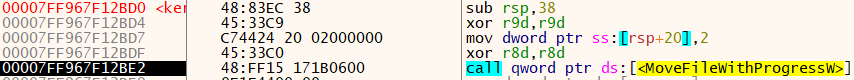

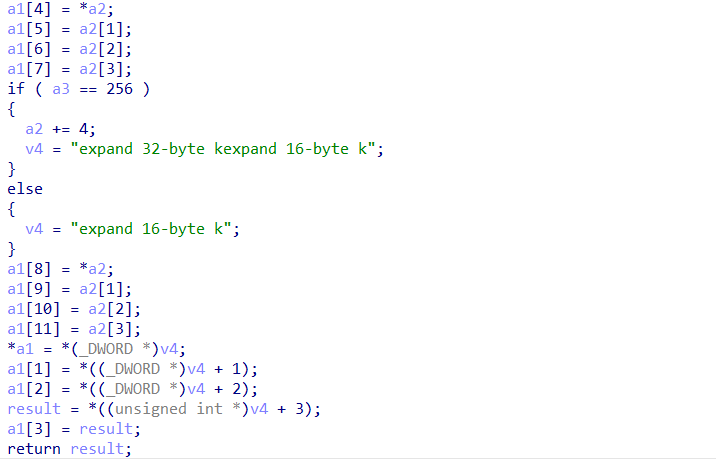

3.3 암호화 알고리즘

Gunra 랜섬웨어는 파일 암호화를 위해 ChaCha과 RSA 알고리즘을 사용한다.

![]()

[그림 8] RSA 키 생성

[그림 9] ChaCha 키 생성

──────────────────────────────────────────────

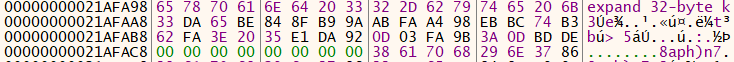

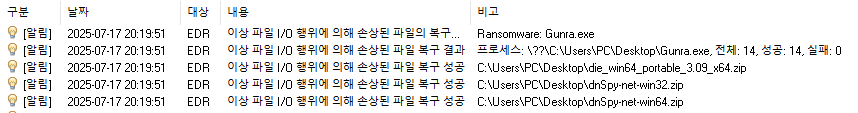

4. 탐 지

[그림 10] Privacy-i EDR 탐지

Privacy-i EDR의 행위 기반 탐지 엔진은

쉐도우 복사본 삭제 및 랜섬웨어의 파일 암호화와 같이 시스템 내에서 발생하는

비정상적인 I/O를 탐지하여

Gunra 랜섬웨어를 차단하고 감염된 파일을 실시간 복구하였다.

──────────────────────────────────────────────

5. 대 응

1) Privacy-i EDR과 같은 EDR 제품을 통해 취약점 실행을 행위 기반으로 차단한다.

2) 볼륨 섀도 복사본 활용방식이 아닌 실시간 백업/복구 기능으로 데이터를 보호한다.

3) 논리적 망분리를 적용하여 악성코드 유입을 원천 차단한다.

4) AV(패턴기반탐지) + EDR(행위기반탐지) 솔루션으로 신변종 악성코드 랜섬웨어 대응한다.

5) 서버 취약점을 주기적으로 점검 및 보완 한다.

|

본 자료의 전체 혹은 일부를 소만사의 허락을 받지 않고, 무단게재, 복사, 배포는 엄격히 금합니다. 만일 이를 어길 시에는 민형사상의 손해배상에 처해질 수 있습니다. 본 자료는 악성코드 분석을 위한 참조 자료로 활용되어야 하며, 악성코드 제작 등의 용도로 악용되어서는 안 됩니다. ㈜ 소만사는 이러한 오남용에 대한 책임을 지지 않습니다. Copyright(c)2025 ㈜ 소만사 All rights reserved.

|

궁금하신 점이나 문의사항은 malware@somansa.com 으로 전달 부탁드립니다.