뉴스/이벤트

소만사, 악성코드 ‘허메틱와이퍼’ 분석

[보도자료] | 2022-03-04

소만사, 우크라 침공 전 선제투입 시스템파괴 악성코드 ‘허메틱와이퍼’ 분석

2월24일, 러시아의 우크라이나 침공 전, 사이버 공격이 선제적으로 발생했다.

러시아는 우크라이나의 금융, 군수, 정부 사이트에 대규모 디도스 공격과 시설파괴형 악성코드를 배포했다.

이로 인해 관련시설에 심각한 피해가 발생한 가운데,

특히 시설파괴형 악성코드 ‘허메틱와이퍼(HermeticWiper)’는 주요 산업시설에 침투하여 내부 데이터를 삭제, 파괴했다.

소만사는 시설파괴형 악성코드 ‘허메틱와이퍼(HermeticWiper)’를 지속적으로 모니터링, 분석했다.

아울러 본 보고서를 통해 ‘허메틱와이퍼(HermeticWiper)’의 공격특성을 공유하고 동일공격을 예방 및 차단할 수 있도록 상세내용을 서술했다.

‘허메틱와이퍼(HermeticWiper)’는 시스템 파괴에 중점을 둔 악성코드이다.

복구가 불가능하도록 MBR(master boot record), MFT(mater file table)를 암호화, 변조하여 내부 데이터를 삭제, 파괴하는 것이 특징이다.

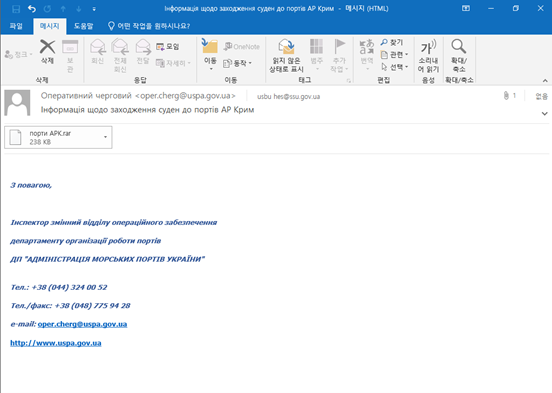

그림 1 HermeticWiper 악성코드가 첨부된 이메일

‘허메틱와이퍼(HermeticWiper)’에 대응, 예방할 수 있는 방안은 크게 2가지로 요약할 수 있다.

첫번째는 BIOS 메뉴 보안설정에서 MBR(Master Boot Record) Security를 활성화시키면 된다.

이를 통해 MBR에 변경사항이 감지될 경우에도 복원 가능하다.

두번째는 안티바이러스 및 EDR을 비롯한 보안솔루션을 도입하는 것이다.

소만사 Privacy-i EDR의 안티바이러스 엔진은 ‘허메틱와이퍼(HermeticWiper)’를 탐지, 차단하여 확산을 막고 피해를 예방한다.

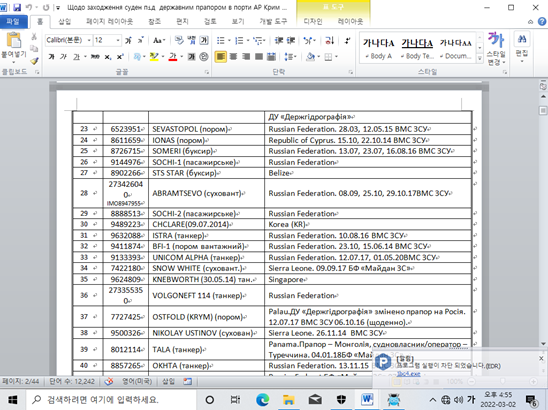

그림 2 Privacy-i EDR 안티바이러스 엔진을 통한 악성코드 차단

‘허메틱와이퍼(HermeticWiper)’ 분석리포트에 관한 자세한 내용은 현재 유지관리 고객대상으로 배포 중이며,

추후 소만사 공식 블로그에 보고서를 공개할 예정이다.